Bảo mật email với chuẩn SMTP STS

Thứ năm - 07/04/2016 12:13Mặc dù có nhiều ứng dụng nhắn tin nhưng email vẫn là một trong những phương tiện giao tiếp được sử dụng phổ biến nhất hiện nay và vấn đề bảo mật email luôn được quan tâm hàng đầu..

- Bảo mật hệ thống email với Ironport

- Cách thức mã hóa email

- 3 bước tăng cường bảo mật cho tài khoản Google

- Sử dụng email trong công việc: Đừng để 'mất bò mới lo làm chuồng'

- 9 mối đe dọa an ninh thông tin lớn nhất trong 24 tháng tới

Email của bạn có an toàn?

Các dịch vụ email đã có hàng chục năm nay, và giao thức Simple Mail Transfer Protocol (SMTP) từ thập niên 1980 được dùng để gửi email thì quá cũ và không có khả năng bảo mật an toàn.

Để khắc phục vấn đề này, vào năm 2002, giao thức SMTP được nâng cấp lên SMTP STARTTLS dùng TLS để bảo mật kết nối, nhưng STARTTLS dễ bị tấn công theo phương thức Man-in-the-middle (MitM).

Nhưng đừng lo, sắp có một chuẩn bảo mật mới!

SMTP STS: nỗ lực làm cho email an toàn hơn

Các nhà cung cấp dịch vụ email hàng đầu, cụ thể là Google , Microsoft, Yahoo, Comcast, LinkedIn, và 1&1 Mail & Media Development đã liên minh phát triển một chuẩn email mới đảm bảo các email bạn gửi sẽ được đi qua một kênh mã hóa và không thể can thiệp.

Viết tắt của SMTP Strict Transport Security (SMTP STS – SMTP bảo mật thông tin truyền tải nghiêm ngặt), chuẩn bảo mật mới này sẽ thay đổi cách email đi đến hộp thư của bạn.

SMTP STS được thiết kế để tăng cường bảo mật việc thông tin liên lạc qua email. Chuẩn mới này đã trình tổ chức Internet Engineering Task Force (IETF) phê duyệt hồi giữa tháng 3/2016.

Mục tiêu chính của SMTP STS là ngăn chặn các cuộc tấn công MitM đã bẻ gẫy những nỗ lực trước đây như STARTTLS trong việc bảo mật cho SMTP.

Lý do STARTTLS không thể bảo mật email

Vấn đề lớn nhất với STARTTLS là nó không có khả năng chống đỡ các cuộc tấn công MitM, vì vậy không đảm bảo việc bảo mật email và cả việc xác thực máy chủ.

|

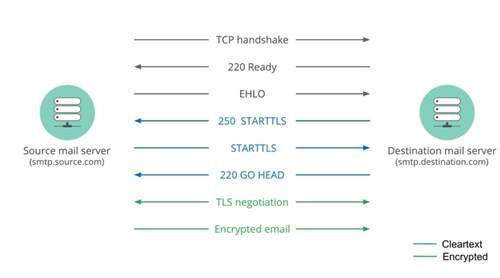

| Quy trình xác thực và triển khai giao dịch giữa 2 máy chủ email. |

Trong cơ chế STARTTLS, khi một khách hàng “ping” một máy chủ, thoạt đầu khách hàng hỏi máy chủ xem có hỗ trợ SSL hay không. Máy chủ trả lời gì không bàn, vấn đề là quá trình bắt tay xảy ra trong trạng thái không được mã hóa.

Vì vậy, nếu hacker chen ngang lấy thông tin liên lạc không được mã hóa này và thay đổi quá trình bắt tay để lừa khách hàng tin rằng máy chủ không hỗ trợ thông tin liên lạc được mã hóa thì có thể thực hiện một cuộc tấn công MitM.

Người dùng cuối cùng sẽ liên lạc không SSL (không mã hóa), mặc dù máy chủ có hỗ trợ.

Cách thức SMTP STS cải thiện bảo mật email

SMTP STS làm việc cùng STARTTLS để tăng cường cho SMTP và tránh các cuộc tấn công MitM.

SMTP STS bảo vệ chống hacker can thiệp hoặc sửa đổi email giữa các máy chủ có hỗ trợ STARTTLS, dựa trên việc kiểm tra TLS (Transport-Layer Security - bảo mật lớp truyền tải thông tin) hoặc DANE TLSA (DNS-based Authentication of Named Entities for Transport-Layer Security - Xác thực TLS dựa trên DNS).

Chuẩn bảo mật email mới này sẽ kiểm tra xem người nhận có hỗ trợ SMTP STS và có chứng nhận mã hóa hợp lệ và được cập nhật hay không.

Nếu mọi thứ ổn thỏa, nó cho phép email đi qua. Nếu không, nó sẽ chặn email gửi đi và thông báo cho bạn biết lý do.

Trong ngắn hạn, SMTP STS là nỗ lực nhằm khắc phục điểm yếu của STARTTLS. Chuẩn này hiện chỉ mới là dự thảo, bạn cần phải chờ cho đến khi nó được phê duyệt chính thức.

Được biết, Internet Engineering Task Force cần 6 tháng để xem xét dự thảo này.

Nguồn tin: www.pcworld.com.vn

Những tin mới hơn

Những tin cũ hơn

-

Nghiên cứu phá vỡ "hộp đen" bí mật của Trung Quốc về sông Mekong

Nghiên cứu phá vỡ "hộp đen" bí mật của Trung Quốc về sông Mekong

-

Mỹ chỉ trích Trung Quốc hung hăng trên Biển Đông

Mỹ chỉ trích Trung Quốc hung hăng trên Biển Đông

-

Đằng sau những bất đồng và lợi ích cốt lõi của quan hệ Australia-Trung Quốc

Đằng sau những bất đồng và lợi ích cốt lõi của quan hệ Australia-Trung Quốc

-

Mỹ đưa máy bay ném bom đến Guam, đẩy mạnh chiến lược "hành động khó đoán"

Mỹ đưa máy bay ném bom đến Guam, đẩy mạnh chiến lược "hành động khó đoán"

-

Mỹ đưa máy bay ném bom đến Guam, đẩy mạnh chiến lược "hành động khó đoán"

Mỹ đưa máy bay ném bom đến Guam, đẩy mạnh chiến lược "hành động khó đoán"

-

Nhà Trắng ngăn chuyên gia hàng đầu điều trần về Covid-19

Nhà Trắng ngăn chuyên gia hàng đầu điều trần về Covid-19

-

Lộ diện Hyundai Santa Fe 2021 - Dùng "tiểu xảo" để gia tăng kích thước

Lộ diện Hyundai Santa Fe 2021 - Dùng "tiểu xảo" để gia tăng kích thước

-

Mua xe "găm lại" đợi giảm phí trước bạ: Có bị phạt quá hạn đăng ký?

Mua xe "găm lại" đợi giảm phí trước bạ: Có bị phạt quá hạn đăng ký?

-

Người mua ô tô "vỡ mộng" vì chờ lệ phí trước bạ giảm 50%

Người mua ô tô "vỡ mộng" vì chờ lệ phí trước bạ giảm 50%

-

Giá ô tô tháng 6, sức mua tăng, có xe đã bán "bia kèm lạc"

Giá ô tô tháng 6, sức mua tăng, có xe đã bán "bia kèm lạc"

-

KIA lên kế hoạch sản xuất xe chạy điện siêu nhỏ

KIA lên kế hoạch sản xuất xe chạy điện siêu nhỏ

-

Ô tô tăng giá từng ngày sau khi chốt giảm 50% lệ phí trước bạ

Ô tô tăng giá từng ngày sau khi chốt giảm 50% lệ phí trước bạ

-

Flappy Bird của Nguyễn Hà Đông ra sao | hành trình 10 năm

Flappy Bird của Nguyễn Hà Đông ra sao | hành trình 10 năm

-

AI vẽ lại chân dung Dương Quý Phi, chứng minh "lỗi lầm" của hoàng đế nổi tiếng là khó tránh khỏi

AI vẽ lại chân dung Dương Quý Phi, chứng minh "lỗi lầm" của hoàng đế nổi tiếng là khó tránh khỏi

-

AI có thể phát hiện loại nhạc bạn đã nghe dựa trên tín hiệu não

AI có thể phát hiện loại nhạc bạn đã nghe dựa trên tín hiệu não

-

Tác dụng bất ngờ của AI trong hoạt động thụ tinh ống nghiệm

Tác dụng bất ngờ của AI trong hoạt động thụ tinh ống nghiệm

-

AI chỉ cần nghe tiếng gõ phím để đoán nội dung, đạt độ chính xác lên tới 95%

AI chỉ cần nghe tiếng gõ phím để đoán nội dung, đạt độ chính xác lên tới 95%

-

Dùng AI vẽ chân dung của Leonardo da Vinci, Alexander Đại đế ở thế kỷ 21 và cái kết cực chất

Dùng AI vẽ chân dung của Leonardo da Vinci, Alexander Đại đế ở thế kỷ 21 và cái kết cực chất

-

3 nàng công chúa Việt nổi tiếng, vừa có tài, vừa có sắc khiến người người ngưỡng mộ

3 nàng công chúa Việt nổi tiếng, vừa có tài, vừa có sắc khiến người người ngưỡng mộ

-

Tây đi xin rác "gây bão" cư dân mạng.

Tây đi xin rác "gây bão" cư dân mạng.

-

Mẹ chồng hắt hủi nay bỗng ngọt nhạt vì một lý do bất ngờ

Mẹ chồng hắt hủi nay bỗng ngọt nhạt vì một lý do bất ngờ

-

Đàn bà xấu tính, lẳng lơ bị bắt bài ngay từ những tướng mạo này

Đàn bà xấu tính, lẳng lơ bị bắt bài ngay từ những tướng mạo này

-

Rau sạch quý giá cũng tặng miễn phí, kể sao hết cái hào sảng của người Sài Gòn

Rau sạch quý giá cũng tặng miễn phí, kể sao hết cái hào sảng của người Sài Gòn

-

Vị hoàng hậu xinh đẹp nức tiếng nhưng lẳng lơ, thông dâm với cả thái giám

Vị hoàng hậu xinh đẹp nức tiếng nhưng lẳng lơ, thông dâm với cả thái giám

-

Đừng cho trực tiếp vào tủ lạnh, có cách bảo quản ớt tươi như mới hái đến cả nửa năm

Đừng cho trực tiếp vào tủ lạnh, có cách bảo quản ớt tươi như mới hái đến cả nửa năm

-

Bác sĩ chỉ ra 2 nguyên nhân chính dẫn đến ngộ độc sữa

Bác sĩ chỉ ra 2 nguyên nhân chính dẫn đến ngộ độc sữa

-

Top 4 mẹo giúp giảm chất gây ung thư khi nướng thịt

Top 4 mẹo giúp giảm chất gây ung thư khi nướng thịt

-

Dùng giấy bạc, giấy nến để nấu ăn có an toàn không?

Dùng giấy bạc, giấy nến để nấu ăn có an toàn không?

-

Dân tình thích thú với món ốc "bé bằng nút áo, màu sắc rực rỡ" mà không biết sự thật rùng mình phía sau

Dân tình thích thú với món ốc "bé bằng nút áo, màu sắc rực rỡ" mà không biết sự thật rùng mình phía sau

-

Một cách ăn nhiều người Việt khen ngon nức nở nhưng có thể khiến cơ thể phải gánh “họa”

Một cách ăn nhiều người Việt khen ngon nức nở nhưng có thể khiến cơ thể phải gánh “họa”

- Đang truy cập 440

- Máy chủ tìm kiếm 2

- Khách viếng thăm 438

- Hôm nay 2,564

- Tháng hiện tại 360,176

- Tổng lượt truy cập 133,443,924

-

Cách làm thiệp Giáng sinh hình cây thông Noel 3D độc đáo

Cách làm thiệp Giáng sinh hình cây thông Noel 3D độc đáo

-

Thêm 2 cách làm thiệp Giáng Sinh đẹp mê tặng miễn chê

Thêm 2 cách làm thiệp Giáng Sinh đẹp mê tặng miễn chê

-

Học ngay cách làm thiệp Giáng Sinh 3D cực sáng tạo

Học ngay cách làm thiệp Giáng Sinh 3D cực sáng tạo

-

Cách làm thiệp Giáng sinh đơn giản cho ngày trót

Cách làm thiệp Giáng sinh đơn giản cho ngày trót

-

Đầu tuần dành 3 phút làm thiệp Giáng sinh 'dễ như chơi'

Đầu tuần dành 3 phút làm thiệp Giáng sinh 'dễ như chơi'

-

3 cách làm thiệp Valentine đơn giản cho cô bạn vụng về

3 cách làm thiệp Valentine đơn giản cho cô bạn vụng về

-

Quán quân “The Voice” (Mỹ) năm 2020: Một mục sư có 8 người con

Quán quân “The Voice” (Mỹ) năm 2020: Một mục sư có 8 người con

-

Nhạc sĩ Phú Quang bệnh nặng, phải nằm viện điều trị tích cực

Nhạc sĩ Phú Quang bệnh nặng, phải nằm viện điều trị tích cực

-

Bản phối mới của “We Are The World” khiến người nghe xúc động

Bản phối mới của “We Are The World” khiến người nghe xúc động

-

Britney Spears là nữ nghệ sĩ “chào sân” xuất sắc nhất mọi thời đại

Britney Spears là nữ nghệ sĩ “chào sân” xuất sắc nhất mọi thời đại

-

Katy Perry khỏa thân khoe bụng bầu trong MV mới

Katy Perry khỏa thân khoe bụng bầu trong MV mới