Ransomware - kẻ tống tiền trên không gian mạng

- Thứ hai - 09/05/2016 12:45

- In ra

- Đóng cửa sổ này

- Ransomware: trojan mã hóa dữ liệu rồi đòi tiền chuộc

- Avast Ransomware Removal diệt trojan tống tiền trên Android

- Ransomware và các mối đe dọa trên WordPress gia tăng

- Ransomware: cuộc chiến bảo mật mới

- 10 năm phát triển của mã độc tống tiền

Spiceworks, công ty chuyên về giải pháp quản lý hệ thống cho doanh nghiệp, có kết nối với hàng nghìn hãng công nghệ nổi tiếng và hàng triệu chuyên gia IT trên khắp thế giới, mới phát hành bản nghiên cứu với tựa đề “Battling the Big Hack”. Báo cáo chỉ ra rằng 80% tổ chức gặp sự cố bảo mật IT trong năm 2015, với 53% số tổ chức được hỏi cho biết ransomware là mối bận tâm của họ trong năm 2016 này.

Ransomware là dạng mã độc sau khi xâm nhập máy tính nạn nhân sẽ khóa máy hoặc mã hóa dữ liệu rồi đòi tiền chuộc. Đáng ngại là xu hướng này ngày càng gia tăng, đặt người dùng máy tính đối mặt với nguy cơ mất sạch dữ liệu vì việc giải mã gần như là không thể.

|

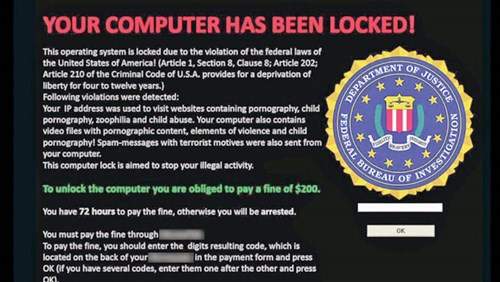

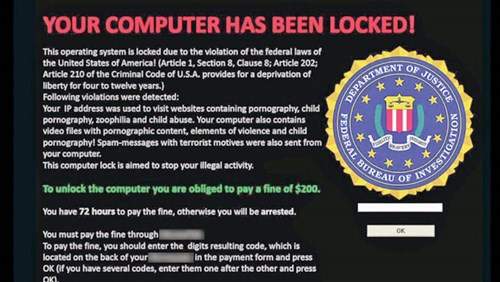

| Một thông báo giả mạo nhà chức trách đòi nạn nhân ransomware nộp phạt. |

Quá trình hình thành và phát triển

Ba thập kỷ trước, vào năm 1986, hai anh em Basit và Amjad Farooq Alvi người Pakistan đã nghĩ ra cách thức khẳng định quyền sở hữu trí tuệ của một phần mềm do họ viết ra bằng cách chèn vào một đoạn mã virus, gọi là “Brain”. Người dùng khi chạy phần mềm này được sao chép bất hợp pháp sẽ thấy thông báo đặc biệt “ransom”, cảnh báo họ đã vi phạm bản quyền phần mềm và hướng dẫn liên hệ với tác giả.

Tới năm 1989, những kẻ tà tâm nhận ra rằng có thể lợi dụng loại virus này cho những mục đích gây hại. Ransomware đầu tiên, được biết đến với cái tên PC Cyborg/AIDS, đã ra đời và được phân phối qua đĩa mềm gán nhãn “AIDS Information Introductory Diskette”, giới thiệu về bệnh AIDS. Người dùng khi nhận được đĩa này, sau 90 lần sử dụng sẽ kích hoạt mã độc AIDS hoạt động. AIDS ẩn các thư mục và mã hóa tên của các tập tin trên ổ đĩa C, sau đó yêu cầu nạn nhân muốn lấy lại dữ liệu phải chuyển 189 USD cho một tổ chức mang tên PC Cyborg có hộp thư bưu điện ở Panama.

Khoảng thời gian 1989 – 2006 là giai đoạn tạm lắng của ransomware. Đến năm 2006, xuất hiện một số ransomware, như GPCode, bắt đầu dùng thuật toán mã hóa RSA phức tạp hơn, dùng cặp khóa công khai (public key) và bí mật (private key) với độ dài khóa ngày càng tăng. Gpcode.AG được phát hiện vào tháng 6/2006 sử dụng khóa RSA 660-bit. Tháng 6/2008, một biến thể khác mang tên Gpcode.AK đã sử dụng khóa RSA có độ dài tới 1024-bit, tăng cao độ khó giải mã. Vì thế tin tặc bắt đầu lợi dụng để mã hóa dữ liệu những máy mà chúng xâm nhập được để tống tiền.

Ransomware còn có dạng không mã hóa mà chiếm toàn quyền kiểm soát, khóa máy như WinLock trong năm 2010. Máy tính bị nhiễm WinLock liên tục hiện những hình ảnh khiêu dâm, không cho người dùng truy cập cho đến khi họ buộc phải nhắn tin chuyển tiền (khoảng 10 USD) để nhận mã mở khóa. Reveton lan rộng trong năm 2012 cũng là một ransomware thuộc dạng khóa máy. Phần mềm này hiển thị hình ảnh nhà chức trách cùng lời buộc tội người dùng vi phạm pháp luật (như dùng phần mềm lậu) và yêu cầu nạn nhân nộp một khoản tiền phạt. May mắn là không khó để hóa giải những ransomware khóa máy. Chẳng hạn với WinLock, có thể khởi động máy tính trong chế độ safe mode rồi gỡ bỏ cài đặt và xóa sạch ransomware.

Tội phạm mạng còn sử dụng phần mềm giả dạng chương trình diệt virus, gọi là scareware, để lừa người dùng. Những người nhẹ dạ nhận được cảnh báo virus giả đã tải về scareware theo khuyến cáo của chúng. Kết quả là máy tính trở thành “con tin” và nạn nhân phải trả một khoản tiền theo yêu cầu của những kẻ tấn công để máy trở lại an toàn.

Đến năm 2013, sự xuất hiện của CryptoLocker sử dụng khóa RSA 2048-bit khởi đầu cho ransomware thế hệ mới cực kỳ nguy hiểm. Nạn nhân hầu như không có cách gì để lấy lại quyền truy cập máy hay mở các tập tin đã bị mã hóa.

|

| CryptoLocker cảnh báo nạn nhân nộp tiền chuộc, nếu không sẽ hủy chìa khóa giải mã. |

Tống tiền chuyên nghiệp, diễn ra khắp nơi

Đáng chú ý là đã có sự thay đổi quan trọng đối với phương thức chuyển tiền chuộc. Thay vì bắt nạn nhân trả tiền qua thẻ tín dụng hay một số phương thức thanh toán truyền thống khác, giới tội phạm mạng thời mới tỏ ra ưa thích đồng tiền ảo bitcoin. Cơ chế thanh toán nhanh gọn lại ẩn danh của bitcoin giúp kẻ tống tiền náu mình kỹ hơn, và chúng trở nên hăng hái tống tiền hơn.

2013 là năm hoành hành dữ dội của mã độc tống tiền CryptoLocker. Nó lây lan qua email đính kèm tập tin độc hại, khi nạn nhân mở ra mã độc sẽ kích hoạt với cảnh báo nếu trong vòng 3 ngày nạn nhân không chịu chuyển tiền chuộc (tối thiểu 100 USD) thì chìa khóa giải mã (private key) để trên máy chủ điều khiển malware sẽ bị hủy. Khi đó xem như vô phương giải mã các tập tin trên máy đã bị nhiễm. Tuy nhiên sau thời hạn này, người dùng vẫn có thể chuộc lại dữ liệu của mình từ một dịch vụ trực tuyến do kẻ tống tiền điều hành, nhưng khoản tiền chuộc được đẩy lên rất cao, tới 10 bitcoin (tương đương 2.300 USD vào thời điểm tháng 11/2013).

Cryptowall, một biến thể của CryptoLocker, nổi lên vào cuối năm 2013 đầu 2014, nhắm mục tiêu vào các máy tính chạy Windows. Cryptowall nhanh chóng lây lan trên diện rộng thông qua các quảng cáo độc hại trên những trang web bị nhiễm, khi người dùng nhấp vào sẽ tự động tải về malware từ máy chủ của kẻ tấn công. Phiên bản hiện tại Cryptowall 4.0 có mặt từ năm 2015, đã được cải tiến đáng kể để khai thác nhiều lỗ hổng bảo mật, hoạt động tinh vi vượt qua sự theo dõi của các phần mềm phòng chống malware. Nó mã hóa mọi tập tin quan trọng của người dùng trên máy bị nhiễm, không chỉ nội dung mà cả tên tập tin.

Ransomware thậm chí đang có xu hướng mở rộng ra ngoài nền tảng Windows. Mới đây nhất, vào đầu tháng 3/2016, hãng bảo mật Palo Alto Networks đã phát hiện mã độc KeRanger là ransomware đầu tiên xuất hiện trên hệ điều hành OS X. Sau khi nhiễm vào máy Mac, KeRanger ủ bệnh trong ba ngày, sau đó mã hóa các tập tin rồi yêu cầu nạn nhân chuộc bằng 1 bitcoin (khoảng 400 USD). Hệ điều hành Android cũng không thoát nạn. Hồi cuối tháng 1 vừa qua, các chuyên gia bảo mật Symantec cho biết đã xuất hiện ransomware cực hiểm, mang tên Lockdroid.E, sử dụng kỹ thuật clickjacking để đánh cắp những cú chạm của người dùng, qua đó dành được quyền quản trị thiết bị Android. Mã độc sau đó kích hoạt cửa sổ cảnh báo nhấp nháy liên tục trên màn hình đòi chủ nhân thiết bị phải nộp phạt một khoản tiền mới chịu mở khóa thiết bị.

Các ransomware tống tiền thế hệ mới như CryptoLocker, Cryptowall, CryptoDefense hay KeRanger sử dụng thuật toán mã hóa mạnh RSA 2048-bit nên hầu như không thể phá vỡ. Chúng được thiết kế rất kỳ công, có thể chỉ là đoạn mã nhỏ nhưng khi lây nhiễm sẽ kết nối với máy chủ điều khiển từ xa để tải về mã độc qua mạng ẩn danh TOR nên rất khó phát hiện. Phương thức giao dịch thanh toán bằng bitcoin cũng giúp những kẻ tấn công dễ dàng đạt được mục đích tống tiền mà lại ẩn danh. Điều đáng ngại hơn nữa là ransomware đang được thương mại hóa trên thị trường ngầm của giới tội phạm mạng, dẫn đến nguy cơ bùng phát trên toàn thế giới. Tội phạm mạng không những dễ dàng mua được malware mà còn có thể mua/thuê danh sách địa chỉ email nạn nhân tiềm năng, máy chủ phát tán và điều khiển malware, hạ tầng tài chính để giao dịch thanh toán nhanh chóng.

|

| Tiền là mục tiêu của một cuộc tấn công ransomware. |

Chớ “dại” trả tiền chuộc

Hiểu rõ mối nguy hại mà ransomware đem lại sẽ giúp chúng ta cảnh giác hơn với “bệnh dịch” mới trỗi dậy và đang lan nhanh này. Để chống lại ransomware cũng như các loại malware nói chung, các chuyên gia bảo mật thường khuyên các tổ chức và người dùng cá nhân tích cực chủ động phòng thủ, hạn chế tối đa mọi rủi ro khi bị mã độc thâm nhập vào thiết bị.

Nếu xảy ra rủi ro, bạn trở thành nạn nhân của ransomware thì sao? Thật khó có câu trả lời chung cho mọi trường hợp. Đôi khi vì dữ liệu bị khóa quá quan trọng, trong khi công việc đang đòi hỏi phải gấp rút xử lý, nếu bạn dự tính trả tiền chuộc như là phương án cuối cùng thì cũng nên cân nhắc kỹ càng. Mặc dù nạn nhân ransomware ngày càng khó tự giải thoát cho mình, nhưng có những lý do xác đáng cho thấy bạn chớ “dại” nộp tiền chuộc cho những kẻ tống tiền. Đây không phải là một quyết định dễ dàng, nhưng rõ ràng không thuộc về quyết định bảo mật mà mang tính thị trường. Việc trả tiền chuộc sẽ khích lệ tội phạm tiếp tục tấn công những lần sau. Nhưng nếu không trả tiền, không lấy lại được dữ liệu thì công việc sẽ bị đình trệ, trong khi chờ các chuyên viên CNTT xử lý không biết bao giờ mới giải quyết xong.

Dù sao thì bạn cũng nên lưu ý tới 4 lý do không nên trả tiền chuộc dưới đây.

Một là, trả tiền một lần sẽ có những lần tiếp theo. Khoản tiền chuộc vài trăm USD khi dính ransomware có thể nhỏ đối với một tổ chức, nhưng bạn nên nhớ rằng trả tiền chuộc cũng đồng nghĩa với khuyến khích hành động của những kẻ tấn công. Trong thế giới ngầm của tội phạm mạng, chúng thường trao đổi thông tin với nhau, và ai chịu trả tiền chuộc cho dữ liệu bị bắt cóc làm con tin không phải là bí mật. Vì thế, nạn nhân chấp nhận trả tiền sẽ tiếp tục trở thành đích nhắm của những kẻ tấn công khác. Kẻ đã tấn công cũng có thể trở lại với ý nghĩ nạn nhân đã chịu trả tiền chuộc một lần, sao lại không trả thêm lần nữa?

Hai là, khó tin vào tội phạm. Tin tưởng kể tấn công giữ lời là một điều mạo hiểm. Đây có vẻ là một cuộc mặc cả trao đổi đơn giản: trả tiền để nhận chìa khóa giải mã, nhưng không lấy gì làm đảm bảo những kẻ tống tiền sẽ giữ lời. Thực tế là nhiều nạn nhân đã trả tiền theo yêu cầu nhưng vẫn không thể giải mã các tập tin đã bị mã hóa.

Tất nhiên, danh tiếng rất quan trọng, ngay cả trong thế giới tội phạm. Đó là lý do vì sao có những nhóm tống tiền “uy tín” hơn những nhóm khác. Băng đảng đứng sau CryptoWall nổi danh với dịch vụ hoàn hảo cung cấp cho khách hàng: gia hạn thời gian nộp tiền chuộc, hướng dẫn cụ thể cách thức nộp tiền bằng bitcoin ra sao, và giải mã nhanh chóng các tập tin ngay sau khi nhận được tiền thanh toán. Với các biến thể khác như TeslaCrypt, Reveton, và CTB-Locker thì ít tin cậy hơn. Nhưng, cho dù thực sự tin cậy hay không thì tội phạm vẫn là tội phạm, và không ai có thể biết chắc điều gì sẽ xảy ra. Chỉ biết chắc một điều, trả tiền chuộc không phải là lựa chọn sáng suốt nhất.

Ba là, khoản tiền chuộc lần sau sẽ lớn hơn. Những kẻ tống tiền thường không yêu cầu một khoản tiền chuộc lớn; tiền chuộc trung bình có giá trị khoảng 300 – 1.000 USD. Nhưng gặp nạn nhân yếu bóng vía, chúng có thể tự tin tăng tiền chuộc lên mức cao hơn. Một khi dữ liệu bị “bắt cóc” quá quan trọng đối với nạn nhân thì khó mà hình dung mức tiền chuộc là bao nhiêu.

Trên thực tế đã có những tổ chức phải tốn hàng chục nghìn USD để lấy lại dữ liệu của mình. Trung tâm y tế Hollywood Presbyterian (Mỹ) mới đây đã phải trả 17.000 USD để phục hồi quyền truy cập vào hệ thống hồ sơ y tế điện tử của mình. Đó chỉ là khoản tiền “muỗi” so với khả năng có thể mất tới 533.911 USD doanh thu trong khi chờ bộ phận CNTT tìm cách khôi phục lại dữ liệu và bệnh nhân thì chuyển sang các bệnh viện khác. Nhưng lần sau kẻ tống tiền sẽ nâng lên 20.000 hay 50.000 USD cũng chưa biết chừng. Đó đơn giản là bài toán kinh tế, người bán ra giá dựa trên khả năng chấp nhận chi trả của người mua. Nếu nạn nhân từ chối trả tiền, những kẻ tấn công không có lý do để tăng tiền chuộc.

Bốn là, đừng “nối giáo cho giặc”. Hãy nghĩ về lâu dài. Việc trả tiền chuộc giúp tổ chức lấy lại dữ liệu, nhưng khoản tiền đó sẽ được dùng để tài trợ cho những hoạt động phạm pháp khác. Những kẻ tấn công có thêm kinh phí để ngiên cứu, phát triển các phiên bản ransomware cao cấp hơn và tạo ra phương thức lây nhiễm phức tạp khó đối phó hơn. Nhiều băng đảng tội phạm mạng hoạt động như những công ty hợp pháp, với nhiều luồng tiền doanh thu và các dòng sản phẩm khác nhau. Tiền thu về từ malware tống tiền có thể được sử dụng để tài trợ cho các chiến dịch tấn công khác trên mạng. Và như vậy, chấp nhận trả tiền chuộc chẳng khác gì đồng lõa với kẻ tội phạm.

Dĩ nhiên, cũng có lý do thuyết phục trong việc trả tiền chuộc. Đó là nạn nhân quá cần dữ liệu và không còn lựa chọn nào khác. Dù sao, nếu một tổ chức không ý thức được tầm quan trọng của việc sao lưu dữ liệu thì thiệt hại xem như cầm chắc, và việc cân nhắc lựa chọn trả tiền chuộc hay không trở nên vô nghĩa. Trên thực tế, nhiều nạn nhân quyết định trả tiền chuộc vì sợ kẻ tấn công sẽ gây thiệt hại nặng hơn để “dằn mặt” nếu chúng không nhận được tiền.

Không hiếm tổ chức chịu trả tiền chuộc. Trong một nghiên cứu mới đây của BitDefender , một nửa số nạn nhân của ransomware cho biết họ đã trả tiền, và hai phần ba những người được hỏi trả lời rằng họ sẽ trả tiền nếu bị rơi vào tình huống đó. Theo ước tính, mã độc tống tiền CryptoWall đã khiến các nạn nhân thiệt hại tổng số tiền lên tới 325 triệu USD kể từ tháng 7/2014.

Đối phó ra sao với ransomware

Để đề phòng thảm họa mất dữ liệu có thể xảy ra bất cứ lúc nào, cũng như chống lại nạn mã độc tống tiền, mỗi tổ chức, cá nhân cần có chiến lược tổng thể với những giải pháp phù hợp cho mọi nền tảng Windows, Linux, hay Mac OS X và cả các thiết bị di động.

Theo các chuyên gia bảo mật, những việc cần làm là: Cài đặt phần mềm phòng chống mã độc; định kỳ sao lưu (backup) những dữ liệu quan trọng và để riêng ra trên thiết bị không nối mạng; các phần mềm sử dụng trên thiết bị phải được cập nhật thường xuyên; thực thi chính sách bảo mật; hạn chế truy cập vào các trang web lạ, không nhấp vào các đường link hay mở tập tin đính kèm email không mong chờ; không dùng phần mềm bẻ khóa; và điều không thể thiếu là huấn luyện nhân viên để họ có kiến thức và luôn ý thức trong việc phòng chống mã độc.

PC World VN, 04/2016